さくらインターネットでWordPressを鉄壁に!サーバーとプラグインの多層防御術

「さくらのレンタルサーバでWordPressサイトを運営しているけど、セキュリティ対策ってこれで十分なのかな?」

多くの人が利用する人気のレンタルサーバーだからこそ、そんな疑問を抱く方も少なくないでしょう。結論から言えば、さくらのレンタルサーバに備わっているセキュリティ機能を最大限に活用し、さらにWordPress側でも対策を施すことで、あなたのサイトは飛躍的に安全になります。

さくらインターネット特有のセキュリティ機能と、おすすめのプラグインを組み合わせた「多層防御」の具体的な方法を、初心者にも分かりやすく、そして徹底的に解説します。この記事を読み終える頃には、あなたは自分のサイトに「鉄壁」と呼ぶにふさわしい守りを実装できるようになっているはずです。

なぜ「多層防御」が現代のWordPressセキュリティに不可欠なのか?

Webサイトへの攻撃は、日々巧妙化・多様化しています。一つの対策だけでは、すべての攻撃を防ぎきることは困難です。そこで重要になるのが、複数の防御壁を重ねて、どこかの層が突破されても次の層で食い止める「多層防御」の考え方です。

これは、城の防御に例えると分かりやすいでしょう。高い城壁(第1の壁)があり、その内側には見張り塔や兵士(第2の壁)がいて、さらに城主自身も武術の心得がある(第3の壁)。このように、何重もの防御策を講じることで、たとえ城壁が一部壊されても、城全体が陥落するのを防ぐのです。

さくらのレンタルサーバは、この多層防御を実践するのに非常に優れた環境を提供しています。サーバー側で提供される強力な盾と、WordPress側で柔軟に設定できる盾。この二つを組み合わせることで、まさに鉄壁の守りを実現できるのです。

第1の壁:さくらインターネットが提供するサーバー側の盾

まずは、WordPressが動いている土台であるサーバー自体を守る機能から見ていきましょう。さくらのレンタルサーバには、標準で強力なセキュリティ機能が2つ備わっています。これらは、いわば「サーバーレベルの城壁」です。利用しない手はありません。

WAF(Webアプリケーションファイアウォール)で不正な通信をシャットアウト

WAFとは?

WAF(Web Application Firewall)は、その名の通りWebアプリケーションの脆弱性を狙った攻撃からサイトを守るための防火壁です。特に、以下のようなWordPressで頻繁に狙われる攻撃パターンを検知し、通信をブロックします。

- SQLインジェクション:データベースを不正に操作し、情報を盗んだり改ざんしたりする攻撃。

- クロスサイトスクリプティング(XSS):サイトに悪意のあるスクリプトを埋め込み、訪問者の情報を盗む攻撃。

- ディレクトリトラバーサル:非公開のファイルに不正にアクセスしようとする攻撃。

さくらのレンタルサーバでは、全プランでこのWAFが無料で利用できます。有効にしておくだけで、これらの一般的な攻撃の多くをWordPressに到達する前に防ぐことが可能です。

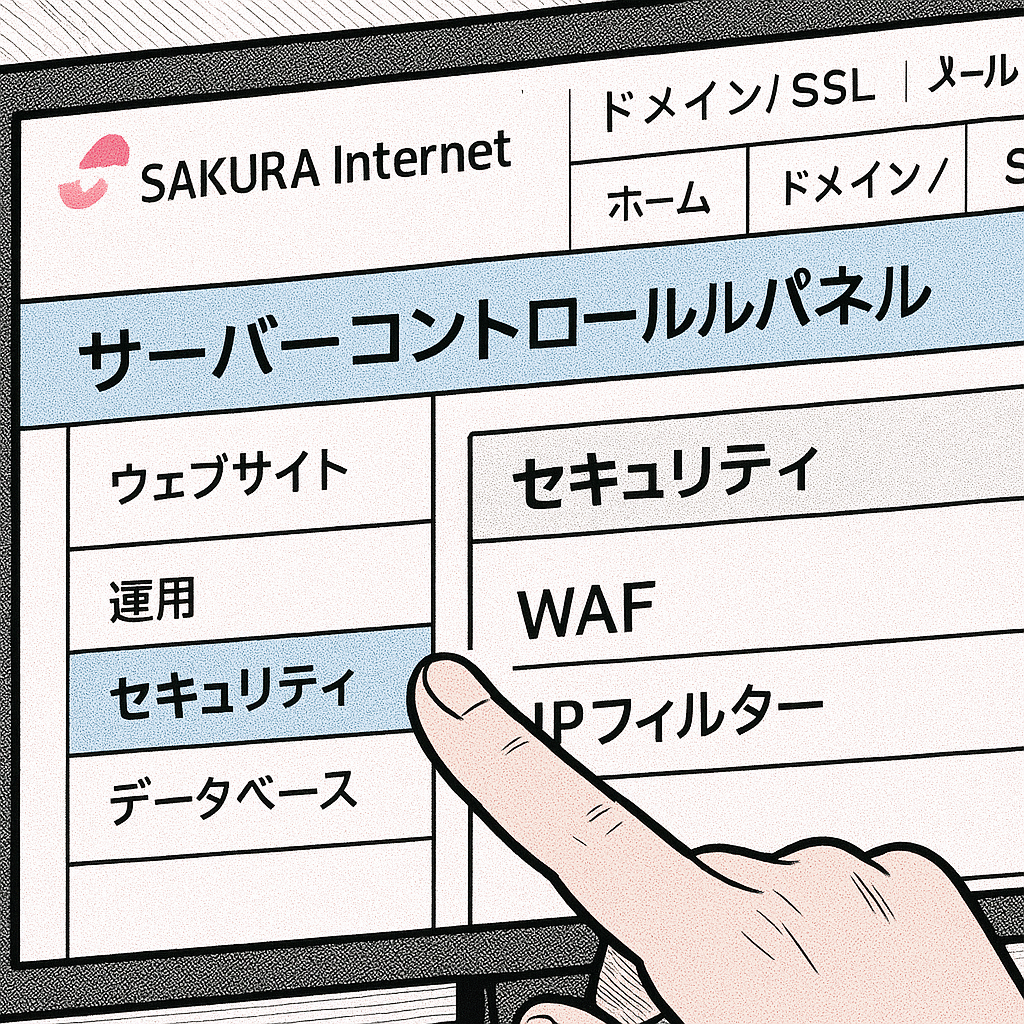

WAFの設定手順

設定は驚くほど簡単です。

- サーバーコントロールパネルにログインします。

- 左側のメニューから「セキュリティ」>「WAF設定ドメイン」をクリックします。

- WAFを設定したいドメインの右側にある「設定」ボタンを押します。

- 「利用する」にチェックを入れ、「保存する」をクリックします。

たったこれだけで、あなたのサイトはWAFによって24時間365日監視され始めます。

| 設定項目 | 内容 |

|---|---|

| 対象プラン | ライト、スタンダード、プレミアム、ビジネス、ビジネスプロ、マネージド |

| 監視対象 | HTTP、HTTPS(共有SSL・独自SSL) |

| 注意点 | 一部のプログラム(CGI/PHP)やCDNサービスと干渉する可能性あり |

WAF利用時の注意とトラブルシューティング

WAFは非常に優秀ですが、ごく稀に正常なプログラムの動作(例えば、特定のプラグインの設定保存や、記事の投稿など)を攻撃と誤認してブロックしてしまうことがあります。もし「設定が保存できない」「画像がアップロードできない」といった問題が発生した場合は、以下の手順で一時的にWAFを無効化してみてください。

- 上記の手順でWAF設定画面を開き、「利用しない」に設定して保存します。

- 問題の操作(プラグインの設定など)を再度試みます。

- 操作が完了したら、必ずWAFを「利用する」に戻して保存してください。WAFを無効にしたまま放置するのは非常に危険です。

国外IPアドレスフィルターで海外からの攻撃を物理的に遮断

WordPressへの不正ログイン試行や脆弱性を探るスキャン攻撃の多くは、東ヨーロッパや東南アジアなどの海外サーバーを経由して、プログラムによって機械的に行われます。あなたのサイトの訪問者が日本国内に限定される場合、この「国外IPアドレスフィルター」機能は、攻撃の大部分を入り口でシャットアウトできる極めて強力な対策です。

国外IPアドレスフィルターとは?

この機能は、さくらインターネットが管理する「国内IPアドレスリスト」に含まれていないIPアドレスからの特定のアクセスを、一括で制限するものです。特に、不正アクセスの温床となりやすい以下の機能へのアクセスを制限できます。

- 管理画面へのアクセス:

wp-admin/やwp-login.php - サーバーへの直接接続:FTPやSSH

- コメントやフォーム投稿:

wp-comments-post.php - 外部連携機能へのアクセス:

xmlrpc.php

設定手順

こちらもコントロールパネルから簡単に設定できます。

- 左側のメニューから「セキュリティ」>「国外IPアドレスフィルター」をクリックします。

- 「アクセス制限設定」で「有効(制限する)」を選択します。

- 「個別制限設定」で、制限したい項目にチェックが入っていることを確認します。(通常はデフォルトのままで問題ありません)

- 「保存する」をクリックします。

これにより、海外からの不正なアクセス試行の多くを、WordPressに到達する前にシャットアウトできます。攻撃者は、あなたのサイトの「玄関のドア」を叩くことすらできなくなるのです。

国外IPフィルター利用時の注意とトラブルシューティング

この機能は強力ですが、海外在住の共同編集者や、一部の海外サービス(JetPackの特定機能、SNS連携ツールなど)からの正常なアクセスもブロックしてしまう可能性があります。もし必要なアクセスがブロックされてしまう場合は、以下の対応を検討してください。

- 許可リストへの追加:アクセス元のIPアドレスが特定できる場合は、そのIPアドレスを「許可リスト」に追加することで、フィルターの対象外とすることができます。

- 一時的な無効化:海外出張中など、一時的に海外からアクセスする必要がある場合は、機能を一時的に「無効」に設定します。ただし、用事が済んだら必ず「有効」に戻すことを忘れないでください。

第2の壁:WordPress自身を守るプラグインの盾

サーバー側の対策を固めたら、次はWordPress自体にセキュリティプラグインを導入し、さらに守りを強化しましょう。サーバー側の対策が「城壁」だとすれば、プラグインは「城内の衛兵」です。万が一、城壁を突破してきた脅威がいても、城内でしっかりと監視・撃退してくれます。

さくらインターネット自身も、クイックインストール機能でWordPressを導入する際に「All In One WP Security & Firewall」(AIOS)を推奨しており、サーバー機能との相性も良好です。

All In One WP Security & Firewall (AIOS) の必須設定と活用術

AIOSは非常に多機能ですが、まずは以下の設定を必ず行いましょう。これだけでもセキュリティレベルは格段に向上します。ダッシュボードに表示される「セキュリティ強度メーター」のスコアを上げることを目標に設定を進めていきましょう。

| 設定項目 | メニュー場所 | 効果とポイント |

|---|---|---|

| ログインページのURL変更 | ブルートフォース → Login Page | ボットによるログイン試行をほぼ無効化。最も効果的な対策の一つ。 |

| ログイン試行回数の制限 | ユーザーログイン → Login Lockdown | ブルートフォース攻撃を自動ブロック。試行回数は3回がおすすめ。 |

| ファイル編集の無効化 | ファイルシステムセキュリティ → File Permissions | 管理画面からのファイル改ざんを防ぐ。侵入された際の被害を最小限に。 |

| XML-RPC機能の無効化 | ファイアウォール → Basic Firewall Rules | 不要な場合は無効化し、攻撃の入口を減らす。 |

| WordPressバージョ情報の非表示 | 設定 → WP Version Info | 攻撃者に脆弱性のヒントを与えない。 |

| ファイル変更検知 | スキャナ → File Change Detection | 不正な改ざんを早期に発見し、迅速な対応を可能にする。 |

| データベースプレフィックス変更 | データベースセキュリティ → DB Prefix | 推測されやすいwp_から変更し、SQLインジェクションのリスクを低減。 |

| IPブラックリスト登録 | ブラックリスト管理 | 繰り返し攻撃してくる悪質なIPアドレスからのアクセスを永久にブロック。 |

セキュリティ強度メーターを活用しよう

AIOSのダッシュボードには、現在のセキュリティレベルを点数で示す「セキュリティ強度メーター」があります。設定を進めるごとにスコアが上がっていくので、ゲーム感覚で対策に取り組めます。まずは200点以上を目指し、最終的には300点を超えるレベルを目指すと、かなり堅牢な状態と言えるでしょう。

多層防御の相乗効果:WAFとAIOSはどう連携するのか?

「WAFとAIOSのファイアウォール機能って、何が違うの?」と疑問に思うかもしれません。この二つは守る場所と得意技が異なります。

- さくらのWAF:サーバーの手前で、既知の典型的な攻撃パターンを幅広くブロックする「国境警備隊」。

- AIOSのファイアウォール:WordPressの内部で、WordPress特有の挙動や設定に基づいて、よりきめ細かく不審な動きをブロックする「SP(エスピー)」。

例えば、WAFをすり抜けてきた巧妙な攻撃が、WordPressの特定のプラグインの脆弱性を狙おうとしたとします。その場合でも、AIOSが「許可されていないファイルの実行」や「データベースへの不審なクエリ」を検知してブロックする、といった連携プレーが期待できるのです。

第3の壁:あなた自身のセキュリティ意識という最強の鍵

どんなに優れたシステムやプラグインを導入しても、最終的にサイトを守るのは管理者であるあなた自身の意識です。この「鍵」が甘ければ、どんな堅牢な扉も簡単に開けられてしまいます。

- 強固なパスワードと使い回しの禁止:これは基本中の基本です。英大文字、小文字、数字、記号を組み合わせた、12文字以上の推測されにくいパスワードを設定しましょう。ブラウザのパスワード生成機能やパスワード管理ツールの利用を強く推奨します。そして、絶対に他のサービスとパスワードを使い回さないでください。

- ユーザー名の工夫:「admin」やドメイン名、サイト名など、推測されやすいユーザー名は使わないようにしましょう。

- こまめなアップデート:WordPress本体、テーマ、プラグインは常に最新の状態に保ちましょう。脆弱性が発見されても、開発者が提供するアップデートで修正されていることがほとんどです。アップデート通知が来たら、後回しにせず速やかに適用する習慣をつけましょう。

- バックアップの実施:セキュリティ対策は「予防」ですが、バックアップは万が一の「治療」や「復旧」のために不可欠です。さくらのレンタルサーバには自動バックアップ機能がありますが、それに加えて、UpdraftPlusなどのプラグインを使って、外部(Google DriveやDropboxなど)にも定期的にバックアップを保存しておくことを強く推奨します。何かあっても、正常な状態にすぐに戻せるという安心感は、サイト運営の精神的な支えにもなります。

さらなる高みへ:有料オプションとバックアップ戦略

基本の多層防御を固めた上で、さらにセキュリティレベルを高めたい場合、さくらインターネットが提供する有料オプションも視野に入ります。

- Web改ざん検知サービス:サイトのファイルが改ざんされていないかを定期的にチェックし、変更があった場合に通知してくれるサービスです。AIOSのファイル変更検知機能と組み合わせることで、より確実な検知体制を築けます。

また、バックアップ戦略も重要です。さくらの自動バックアップはサーバー内に保存されるため、サーバー自体に深刻な障害が発生した場合のリスクが残ります。WordPressプラグイン(UpdraftPlusなど)を使い、サーバーとは物理的に異なる場所(クラウドストレージなど)にバックアップを保存する「3-2-1ルール」を実践することが理想的です。

もしもの時のために:ハッキングされた場合の初期対応

どんなに万全な対策をしても、100%安全とは言い切れません。万が一、サイトが改ざんされたり、不正ログインされたりした場合に備えて、冷静に対応するための手順を知っておくことも重要です。

- サイトをオフラインにする:さらなる被害の拡大を防ぎ、訪問者を守るため、まずはサイトをメンテナンスモードにします。AIOSにもメンテナンスモード機能があります。

- 全ユーザーのパスワードをリセットする:WordPressの管理画面から、全ユーザーのパスワードを強制的にリセットし、新しいパスワードを設定するよう依頼します。

- バックアップから復元する:最も確実なのは、攻撃を受ける前の健全な状態のバックアップからサイト全体を復元することです。これが、定期的なバックアップが重要である最大の理由です。

- 原因を調査し、脆弱性を塞ぐ:なぜ攻撃されたのか、原因を特定します。古いプラグインの脆弱性か、弱いパスワードか。原因を特定し、同じ攻撃を二度と受けないように対策を施します。

- さくらインターネットのサポートに連絡する:自分だけでの解決が困難な場合は、遠慮なくさくらのサポートに相談しましょう。サーバー側のログ調査など、専門的な観点からアドバイスをもらえる場合があります。

鉄壁の要塞は一日にして成らず

ここまで解説してきた多層防御を整理すると、以下のようになります。

| 防御層 | 対策内容 | 役割 |

|---|---|---|

| 第1層:サーバー | WAF、国外IPアドレスフィルター | 外部からの広範囲な攻撃をWordPressに到達する前にブロックする「物理的な城壁」 |

| 第2層:WordPress | セキュリティプラグイン(AIOS) | WordPress内部の脆弱性を保護し、不正な操作やログインを監視・ブロックする「城内の警備兵」 |

| 第3層:管理者 | 強固なパスワード、アップデート、バックアップ | 脆弱性の原因となる根本的な問題を排除し、復旧手段を確保する「城主の危機管理能力」 |

さくらのレンタルサーバが提供する堅牢なインフラと、WordPressの柔軟なプラグイン、そして管理者自身の高いセキュリティ意識。この3つが揃って初めて、本当に安心してサイトを運営できる環境が整います。

この記事を読んだあなたは、もう「セキュリティ対策、何から始めればいいんだろう?」と悩む必要はありません。さあ、今すぐサーバーコントロールパネルを開き、そしてWordPressのダッシュボードにログインして、あなたのサイトを鉄壁の要塞へと変貌させましょう。その一手間が、あなたの大切なサイトを未来の脅威から守る、最も確実な一歩となるはずです。

WordPressのセキュリティ、本当に大丈夫?

「自分のサイトは大丈夫だろうか…」と少しでも不安に感じたら、専門家によるセキュリティ診断をおすすめします。株式会社レスキューワークでは、お客様のサイトの脆弱性をプロの目で徹底的に調査し、具体的な改善策をご提案する「WordPressセキュリティ診断」サービスを提供しています。