あなたのサイトに「幽霊」はいないか?気づかぬうちに忍び寄る、不要な管理者アカウントの恐怖

あなたのWordPressサイトに、もう誰も使っていないはずのアカウントが「幽霊」のようにさまよっているとしたら…?

「まさか」と思うかもしれません。しかし、多くのウェブサイト運営者が、この見過ごされがちな、しかし極めて危険なセキュリティリスクに気づいていません。それは、不要になった管理者アカウントの放置です。

かつてサイト制作を依頼した業者、退職したスタッフ、一時的に権限を渡した外部パートナー。彼らのアカウントは、今どうなっていますか?もし「管理者」権限のまま放置されているなら、あなたのサイトは、いつハッカーに乗っ取られてもおかしくない、非常に脆弱な状態にあると言えます。

なぜ不要な管理者アカウントがそれほどまでに危険なのか、その具体的なリスクと、今すぐ実践できる特定・削除の方法を、専門家の視点から徹底的に解説します。これは単なるお掃除の話ではありません。あなたのビジネスと顧客の信頼を守るための、必須のセキュリティ対策です。

なぜ「幽霊アカウント」はこれほど危険なのか?3つの深刻な理由

「使われていないなら、別に問題ないのでは?」そう考えるのは大きな間違いです。不要な管理者アカウントは、放置すればするほど、サイトにとって深刻な脅威となります。その理由は大きく3つあります。

理由1:攻撃対象領域(アタックサーフェス)の無用な拡大

セキュリティの基本は、攻撃される可能性のある箇所、すなわち「攻撃対象領域(アタックサーフェス)」を可能な限り小さくすることです。管理者アカウントが1つ増えるごとに、ハッカーが試せる「ドア」が1つ増えるのと同じです。

特に、退職した従業員のアカウントなどは、パスワードが使い回されていたり、簡単なものに設定されていたりするケースが少なくありません。ハッカーは、そうした忘れ去られたアカウントを格好の標的として狙ってきます。セキュリティ会社Sucuriの調査によれば、ハッキングされたWordPressサイトの実に49%に、クリーンアップ後も不正な管理者アカウント(バックドア)が残存していたというデータもあります。これは、一度侵入を許すと、攻撃者が永続的なアクセスポイントとして管理者アカウントを悪用することを示しています。

理由2:内部からの情報漏洩・改ざんリスク

脅威は外部からだけとは限りません。円満に退社したとは限らない元従業員や、契約が終了した外部業者が、もし腹いせにサイトを改ざんしたり、顧客情報を抜き取ったりしたらどうなるでしょうか?

管理者権限があれば、サイトのコンテンツを全て削除したり、不適切な内容に書き換えたり、あるいはECサイトであれば顧客の個人情報を全てダウンロードしたりすることも可能です。不要なアカウントを削除するということは、こうした内部関係者による意図的な、あるいは偶発的な事故を防ぐための重要な防衛策なのです。

理由3:サプライチェーン攻撃の踏み台にされる危険性

「サプライチェーン攻撃」という言葉を聞いたことがあるでしょうか。これは、ターゲット企業そのものではなく、その取引先など、セキュリティが手薄な関連企業を踏み台にして侵入する攻撃手法です。

例えば、あなたのサイトの制作を請け負った制作会社のPCがマルウェアに感染したとします。もしそのPCに、あなたのサイトの管理者アカウントのログイン情報が保存されていたら…?ハッカーは制作会社を経由して、いとも簡単にあなたのサイトに侵入できてしまいます。制作会社のアカウントを納品後も放置することは、自らサプライチェーン攻撃のリスクを高めているのと同じことなのです。

【シナリオ】ある日突然、あなたのサイトが乗っ取られるまで

言葉だけでは、その恐怖は伝わりにくいかもしれません。ここで、実際に起こりうるハッキングのシナリオを覗いてみましょう。

半年前に退職した元従業員「田中さん」のアカウント。誰も気に留めることなく、管理者権限のまま放置されていました。田中さんは、他の多くのウェブサービスでも同じパスワード「Tanak@1234」を使い回していました。

ある日、田中さんが利用していた別の小規模なECサイトがハッキングされ、大量のIDとパスワードが流出します。ハッカーは、そのリストを使って、様々なサイトへのログインを自動的に試行する「パスワードリスト攻撃」を開始しました。

そして、あなたのサイトのログイン画面にたどり着きます。自動化ツールは、流出した田中さんのIDとパスワードの組み合わせを試します。…ログイン成功。いとも簡単に、あなたのサイトの「神の権限」が、ハッカーの手に落ちた瞬間でした。

ハッカーはまず、自分専用の隠し管理者アカウントを作成します。これで、たとえあなたが田中さんのアカウントを削除しても、いつでもサイトに戻ってこれます。次に、サイトの全ページに不正な広告やマルウェアへのリンクを埋め込み、訪問者を危険に晒します。数日後、あなたのサイトはGoogleから「危険なサイト」と警告され、検索結果から姿を消し、顧客からの信頼は地に落ちるのです…。

これは、決して絵空事ではありません。たった一つの不要なアカウントが、ビジネス全体を崩壊させる引き金になり得るのです。

あなたのサイトにも潜んでいる?よくある4つの危険なパターン

「うちのサイトは大丈夫」と思っていても、意外なところにリスクは潜んでいます。以下に挙げる4つのパターンのいずれかに心当たりがあれば、今すぐ見直しが必要です。

| パターン | 具体例 | なぜ危険か |

|---|---|---|

| パターン1:制作会社のアカウント | サイトを納品してもらった後も、制作会社やフリーランスの管理者アカウントがそのまま残っている。 | 制作会社が複数の顧客サイトで同じパスワードを使い回している可能性があり、1社が破られると連鎖的に被害が広がるリスクがある。 |

| パターン2:退職・異動した従業員のアカウント | 従業員が退職、あるいはサイト管理とは関係ない部署に異動した後も、アカウントが有効なままになっている。 | 退職者が悪意を持ってサイトを破壊したり、情報を盗んだりする可能性がある。また、そのアカウントが乗っ取られても誰も気づかない。 |

| パターン3:一時的な協力者のアカウント | 短期プロジェクトのために外部のライターやデザイナーに一時的に管理者権限を付与し、プロジェクト終了後もそのままになっている。 | 協力者のセキュリティ意識が低い場合、そのアカウントが攻撃の足がかりにされる可能性がある。 |

| パターン4:「とりあえず管理者」の乱発 | ユーザーを追加する際、権限設定が面倒で、全員に「管理者」権限を与えてしまっている。 | 記事の投稿しかしないユーザーにまでサイトの全権を与えており、誤操作によるサイト破壊や、アカウント乗っ取り時の被害が甚大になる。 |

そもそもWordPressの権限とは?5つの役割を理解する

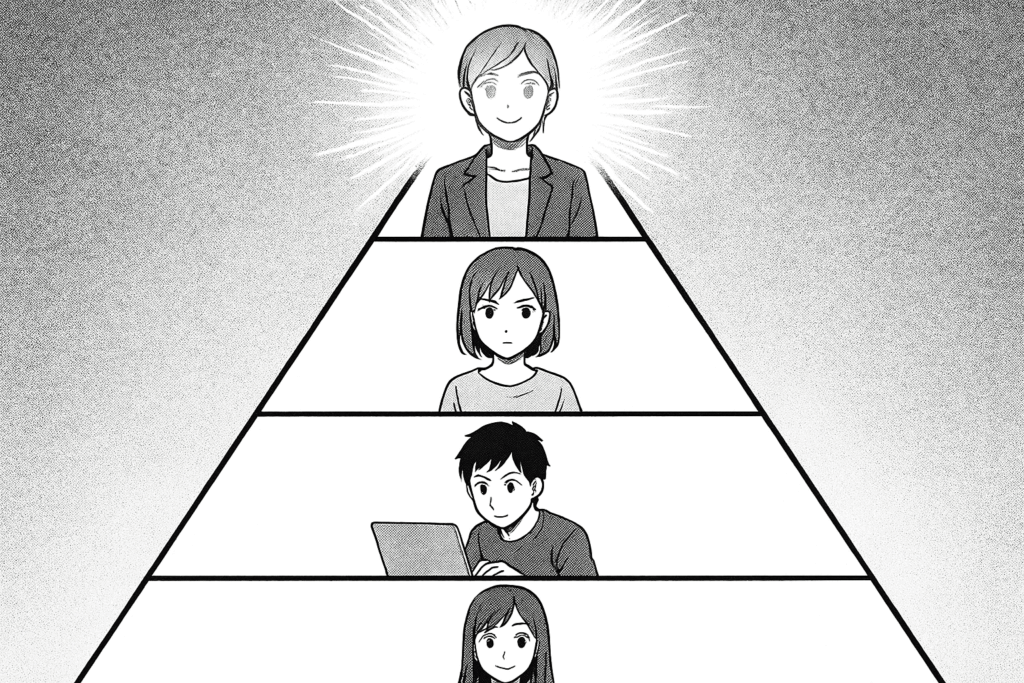

適切なアカウント管理を行うためには、まずWordPressにどのような権限グループ(役割)があるのかを正しく理解する必要があります。権限は、以下の5段階に分かれています。

- 管理者 (Administrator): 神に等しい存在。サイトに関するすべての操作が可能です。プラグインの追加・削除、テーマの変更、ユーザーの追加・削除など、サイトの生殺与奪を完全に握っています。この権限は、サイトの全責任を負う人物、1〜2名に限定すべきです。

- 編集者 (Editor): コンテンツの責任者。自分だけでなく、他のユーザーが書いた投稿や固定ページも編集・公開・削除できます。メディアの編集長や、コンテンツ全体の品質管理を行う担当者に適しています。

- 投稿者 (Author): 独立したライター。自分の投稿の作成・編集・公開・削除ができます。しかし、他のユーザーの投稿には一切手出しできません。

- 寄稿者 (Contributor): 見習いライター。自分の投稿を作成・編集することはできますが、公開することはできません。編集者や管理者のレビューと承認が必要です。

- 購読者 (Subscriber): 読者。サイトにログインして自分のプロフィールを編集したり、コメントを投稿したりできますが、管理画面の他の機能にはアクセスできません。会員制サイトなどで利用されます。

このピラミッド構造を理解し、「最小権限の原則」に従うことが重要です。つまり、ユーザーには「その業務を遂行するために必要最小限の権限」のみを与えるべきなのです。記事を書くだけのスタッフに管理者権限は不要であり、それはセキュリティリスクを無駄に増やすだけの行為です。

今すぐ実践!管理者アカウントの「棚卸し」と「整理」の手順

それでは、実際にあなたのサイトに潜む「幽霊アカウント」を見つけ出し、整理する手順を具体的に見ていきましょう。

ステップ1:管理者アカウントの全リストアップ

まず、現在あなたのサイトに存在するすべての管理者アカウントを洗い出します。

- WordPressの管理画面にログインします。

- 左側のメニューから「ユーザー」→「ユーザー一覧」をクリックします。

- ユーザー一覧の表が表示されるので、「権限グループ」の列を確認します。「管理者」と表示されているユーザーが何人いるか、そしてそれは誰のアカウントなのかを一人ひとり確認します。

ステップ2:各アカウントの必要性評価

リストアップした管理者アカウントについて、本当にその権限が必要かどうかを一つひとつ評価します。

- 自分自身のアカウントか? → 必要

- 現在、サイトの全体管理を任せている担当者のアカウントか? → 必要

- 退職した従業員のアカウントか? → 不要

- サイト制作を依頼した外部業者のアカウントで、現在は保守契約がないか? → 不要

- 記事を書くだけのスタッフのアカウントか? → 権限過剰

この評価作業は、必ずサイトの最高責任者が行うようにしてください。

ステップ3:不要アカウントの削除と権限変更

評価が終わったら、いよいよ整理作業です。対応は「削除」と「権限変更」の2パターンです。

不要なアカウントを「削除」する

退職者や契約の切れた業者など、今後一切サイトにアクセスする必要がないアカウントは、迷わず削除します。

- 「ユーザー一覧」で、削除したいユーザー名にカーソルを合わせると表示される「削除」をクリックします。

- 「このユーザーが作成したすべてのコンテンツをどうしますか?」と尋ねられます。これは重要な選択です。

- すべてのコンテンツを削除する: そのユーザーが作成した投稿やページがすべてゴミ箱行きになります。絶対に選んではいけません。

- すべてのコンテンツを以下のユーザーに割り当てる: こちらを選択し、ドロップダウンメニューから自分自身など、引き継ぎ先のユーザーを選びます。これにより、コンテンツは維持されたまま、アカウントだけを安全に削除できます。

- 「削除を実行」ボタンをクリックします。

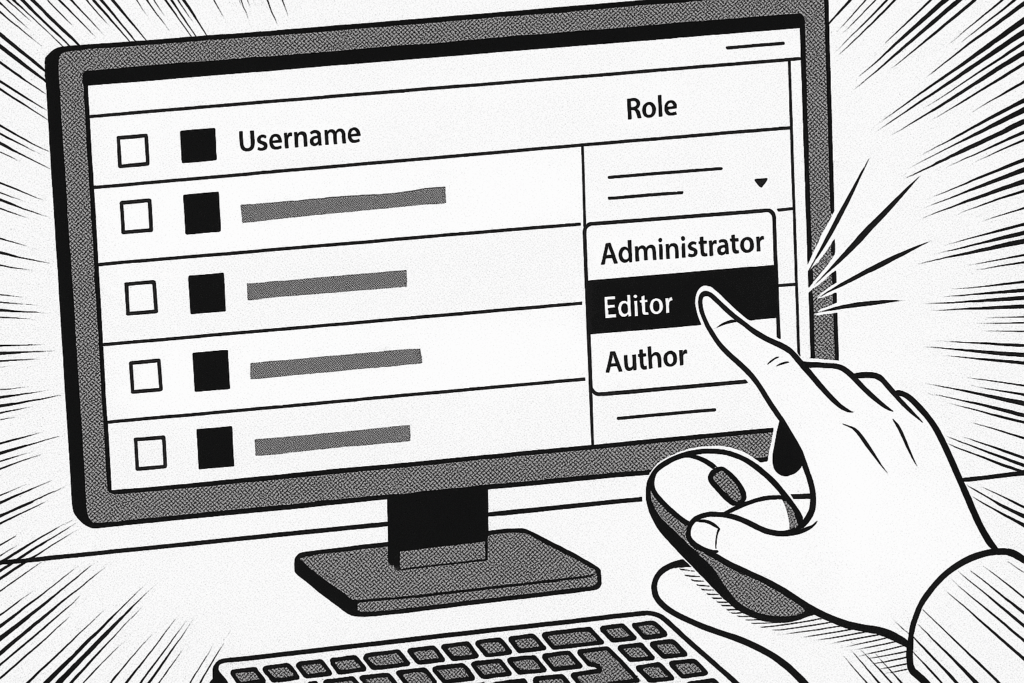

権限が過剰なアカウントを「権限変更」する

記事の投稿はするがサイト全体の管理はしない、といったユーザーは、管理者から適切な権限に引き下げます。

- 「ユーザー一覧」で、該当するユーザー名をクリックするか、カーソルを合わせて「編集」をクリックします。

- ユーザーの編集画面が開くので、「権限グループ」という項目を探します。

- ドロップダウンメニューから、「編集者」や「投稿者」など、そのユーザーの役割に合った適切な権限を選択します。

- 画面最下部の「ユーザーを更新」ボタンをクリックします。

さらに防御を固める!アカウントセキュリティ強化のための追加対策

アカウントの整理は基本中の基本ですが、さらにセキュリティレベルを高めるために、いくつか追加の対策を講じることを強く推奨します。

対策1:多要素認証(MFA)で不正ログインを物理的に防ぐ

パスワードだけに頼るセキュリティは、もはや時代遅れです。多要素認証(MFA)は、IDとパスワードに加えて、スマートフォンアプリなどで生成されるワンタイムコードの入力を求めることで、たとえパスワードが漏洩しても第三者による不正ログインを物理的に防ぎます。

管理者アカウントには、このMFAを必ず設定してください。WordPressには、「Wordfence Login Security」や「Google Authenticator」といったプラグインを導入するだけで、簡単にMFAを実装できます。

対策2:アクティビティログで「誰が」「何を」したか監視する

「誰が、いつ、何をしたか」を記録するアクティビティログを監視することも、非常に有効な対策です。不審な操作(深夜のプラグインインストール、覚えのないユーザーの追加など)があれば、ログを確認することで即座に気づくことができます。

また、ログがあるというだけで、内部関係者による不正行為への心理的な抑止力にもなります。「WP Activity Log」などのプラグインを導入すれば、詳細なアクティビティログを取得・監視できます。

対策3:最終防衛ラインとしてのバックアップ

どんなにセキュリティ対策を施しても、100%安全とは言い切れません。万が一、最悪の事態(サイトの改ざん、データ消失)が発生したときに、あなたを救ってくれる最後の砦がバックアップです。

定期的にサイト全体のバックアップ(ファイルとデータベースの両方)を取得していれば、たとえハッキングされても、正常な状態に復元することが可能です。バックアップは、保険のようなものです。問題が起きてからでは遅いのです。

- ホスティングサービスのバックアップ機能: 多くのレンタルサーバーでは、自動バックアップ機能を提供しています。まずは契約内容を確認してみましょう。

- プラグインによるバックアップ: 「UpdraftPlus」や「BackWPup」といったプラグインを使えば、手動または自動で、DropboxやGoogle Driveなどの外部ストレージにバックアップを保存できます。

鉄壁の守りを築くための、管理者アカウント運用3つの鉄則

一度きれいに整理しても、時間が経てばまた同じ問題が起こり得ます。そうならないために、日頃から以下の3つの鉄則を守るようにしましょう。

鉄則1:定期的な「棚卸し」を義務化する

四半期に一度、あるいは半年に一度など、定期的に管理者アカウントを見直す日をカレンダーに設定しましょう。「誰が、どの権限を持っているか」を定期的にチェックし、不要なアカウントがないかを確認するプロセスを業務に組み込むことが重要です。

鉄則2:「admin」は絶対に使わない

WordPressをインストールした際にデフォルトで作成される「admin」というユーザー名は、ハッカーにとって最初の攻撃ターゲットです。もし今も「admin」を使っているなら、すぐに新しい管理者アカウントを作成し、「admin」は削除してください。その際、新しい管理者名は、類推されにくいユニークなものにしましょう。

鉄則3:共有アカウントは作らない

「管理者用」として一つのアカウントを複数人で使い回すのは、セキュリティ上最悪の運用です。誰が何をしたのか追跡できず、問題が発生した際の責任の所在が不明確になります。アカウントは必ず個人ごとに発行し、誰がいつ何をしたのかがログで追えるようにしておくべきです。

サイトのセキュリティは、一度設定すれば終わり、というものではありません。日々の地道な管理と、定期的な見直しこそが、あなたの貴重な資産であるウェブサイトを脅威から守る唯一の方法です。今日から早速、あなたのサイトの「幽霊退治」を始めてみませんか。

「うちのサイト、今どのくらい安全なんだろう?」

そんな疑問を持った方は、まずセキュリティ診断を受けてみるのもいいかもしれません。最近では、30秒ほどでサイトの安全性をチェックできる無料診断サービスもあります。暗号化の設定やプラグインの脆弱性、情報漏れのリスクなど、気になるポイントを一通り確認できます。

WordPressセキュリティ診断 https://rescue-wordpress.com/

実は、毎日100サイト以上がハッキングの被害に遭っているという現実があります。「まさか自分のサイトが狙われるなんて」と思っていても、被害は突然やってきます。

早めに問題を見つけて対処しておけば、大きなトラブルを未然に防げます。まずは自分のサイトの「健康診断」から始めてみませんか?